Aktuálne nosné oblasti výskumu na KIS

Zákon o kybernetickej bezpečnosti č 69/2018 Z.z. vymedzuje pojem „Kybernetická bezpečnosť ako stav, v ktorom sú siete a informačné systémy schopné odolávať na určitom stupni spoľahlivosti akémukoľvek konaniu, ktoré ohrozuje dostupnosť, pravosť, integritu alebo dôvernosť uchovávaných, prenášaných alebo spracúvaných údajov alebo súvisiacich služieb poskytovaných alebo prístupných prostredníctvom týchto sietí a informačných systémov.“

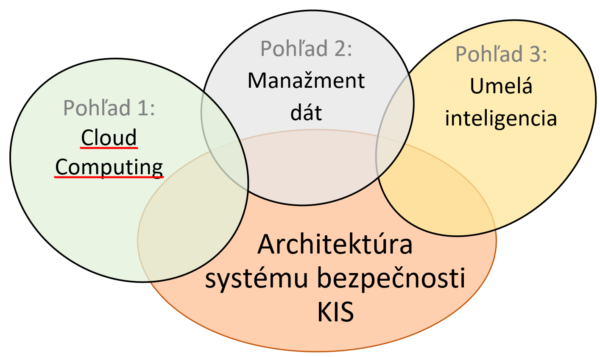

Schopnosť odolávať akémukoľvek konaniu, ktoré ohrozuje atribúty bezpečnosti, na určitom stupni spoľahlivosti vyžaduje systémové riešenie. Výzvou pre výskumníkov je, vytvoriť systém bezpečnosti na rôznych úrovniach; na úrovni podniku, na úrovni infraštruktúry, na úrovni poskytovanej služby či aplikácie. Systém bezpečnosti pre požadované atribúty bezpečnosti príslušnej domény špecifikuje technické riešenia schopné odolávať konkrétnemu ohrozeniu. Preto vývoj systému bezpečnosti vyžaduje architektonické riešenie, ktoré združí všetky pohľady zainteresovaných strán do jedného popisu architektúry. Architektúra systému bezpečnosti riešená na Katedre informačných sietí Fakulty riadenia a informatiky Žilinskej univerzity v Žiline – KIS FRI UNIZA je znázornená na obrázku. Riešenie je rozdelené do 3 rovín tvoriacich pohľady riešenia bezpečnosti sietí a informačných systémov skupinami pracovníkov KIS FRI UNIZA.

Cloud computing

Pohľad CC má rovinu infraštruktúry a štrukturálnu rovinu. Infraštruktúrna rovina predstavuje technické riešenia cloudu a štrukturálna rovina predstavuje poskytovanie cloudových služieb.

Technické riešenia sú zamerané hlavne na virtualizáciu koncových systémov (Linux, Windows) a sieťových zariadení (Cisco, Juniper, MikroTik, …).

Vývoj cloudových služieb je zameraný na bezpečnosť ako službu – SECaaS. Vývoj je v súlade s normami ISO / IEC / IEEE 42010 pre systémy a softvérové inžinierstvo v súlade s normami ISO / IEC 27 000. Cieľom riešenia je vytvoriť metodiku vývoja SECaaS a jej softvérovú podporu pre použitie v akomkoľvek implementačnom prostredí.

Viac našich výsledkov a aktuálnych aktivít je možné nájsť v samostatnom profile výskumnej skupiny „Cloud Computing and Virtualization“.

Manažment dát

Dáta získavané zo siete sú neoddeliteľnou súčasťou riešenia kybernetickej bezpečnosti. V našej výskumnej skupine ide o riešenie otázok:

- zberu, archivácie a spracovania sieťových dát, ktoré môžu byť použité pre forenznú analýzu, aj tvorbu datasetov

- tvorby komplexných a hodnoverných datasetov, ktoré sú potrebné pre trénovanie a testovanie nových metód pre detekciu sieťových útokov a anomálií,

- efektívneho monitorovania, analýzy dát, a ich vizualizácii,

- riadenia toku dát pre rýchlejšie smerovanie v IP sieťach,

Potrebu riešenia týchto otázok a naše doterajšie výsledky, možno nájsť v samostatnom profile výskumnej skupiny „Manažment dát“.

Umelá inteligencia

Pohľad strojového učenia na kybernetickú bezpečnosť dopĺňa existujúce bezpečnostné mechanizmy, v ktorých signatúry určuje špecialista kybernetickej bezpečnosti na základe známych existujúcich útokov. Zameriavame sa predovšetkým na detektory strojového učenia škodlivých sieťových tokov a anomálií pre vysokorýchlostné komunikačné siete. Tieto metódy môžu odhaliť aj neznáme typy útokov a anomálií, ktoré sa môžu vyskytnúť v budúcnosti. Náš pohľad na metódy strojového učenia je uvedený v samostatnom profile „Strojové učenie – detekcia anomálií, vysvetliteľnosť“.

Implementácia metód strojového učenia sa môže vykonať pomocou softvéru a/alebo podporou hardvéru:

- Jednotka grafického spracovania (GPU)

- Programovateľné hradlové polia (FPGA)

- Masívne paralelné memristívne obvody.

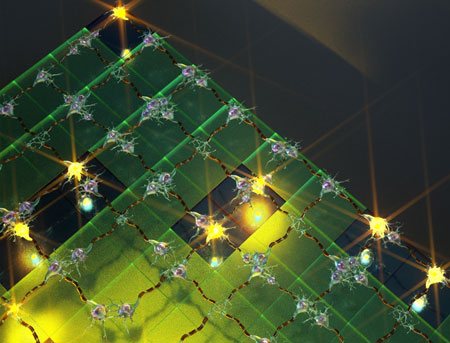

Pokiaľ ide o druhý typ implementácie, programovateľný logický obvod založený na logických funkciách poskytuje programy v FPGA. V porovnaní s programami uloženými ako údaje v pamäti predstavuje tento prístup oveľa vyšší výkon. Na druhej strane je flexibilita programovania obmedzená; preto je vhodný len pre špecifické účelové aplikácie. To platí aj pre detekciu bezpečnostných rizík, kde je možné analyzovať veľký objem údajov vo vysokorýchlostnej premávke. Okrem toho je komunikácia medzi FPGA a hostiteľským počítačom prenášaná cez zbernicu Peripheral Component Interconnect (PCI) Express, teda nepredstavuje problémové miesto pre navrhované riešenie a prispôsobenie topológie logických obvodov ako úlohy učenia, sa môže uskutočniť v reálnom čase.

Pokiaľ ide o tretí typ implementácie, naše súčasné výsledky s masívne paralelnými memristívnymi obvodmi a budúci výskum sú uvedené v samostatnom profile „Implementácia strojového učenia pomocou memristívnych obvodov“.

Implementácia umelej inteligencie memristívnymi obvodmi

Your content goes here. Edit or remove this text inline or in the module Content settings. You can also style every aspect of this content in the module Design settings and even apply custom CSS to this text in the module Advanced settings.

Architektúra a služby bezpečnosti sú východiskom pri vytváraní systému bezpečnosti konkrétnej domény prístupom Top-Down. Riešenie architektúry bezpečnosti využíva normu Systems and software engineering štandard ISO/IEC/IEEE 42010:2011 [1], ktorá špecifikuje vzťahy zainteresovaných strán na vývoji systému. Okrem záujmu domény, pre ktorú je systém bezpečnosti vyvíjaný, sú to poskytovatelia služieb bezpečnosti, dodávatelia technológie, audítori a iní. Každá zainteresovaná strana má na vývoj systému bezpečnosti iný pohľad a architektonický rámec vývoja systému bezpečnosti určuje pravidlá vzťahov tak, aby vývoj viedol k čo najlepšej realizácii. Pretože systém bezpečnosti využíva softvérovú podporu, záujmy zainteresovaných strán sú zaznamenávané ako modely a pravidlá vzťahov sú vytvárané transformáciou modelov, podľa princípov modelom riadeného vývoja.

Doterajšie výsledky riešenia architektúr systémov má riešiteľský tím vedený prof. Ing. Matildou Drozdovou, PhD. pri vývoji informačných systémov s využitím Modelom Riadenej Architektúry – MDA od OMG [2]. Najvýznamnejšou publikáciou v tejto oblasti je vytvorenie transformácie medzi úrovňami CIM – PIM (Computer Independent Model – Platform Independent Model) v MDA spracovaný v [3]. Medzi ďalšie doterajšie riešenia patrí analýza atribútov bezpečnosti, bezpečnosť CC systémov, bezpečnosť komunikačných protokolov, vývoj systému bezpečnosti. Stratégiou je prepojenie doterajších riešení do spoločného cieľa, ktorý by mal spolu s riešeniami ďalších pohľadov/rovín potenciál európskeho projektu.

Pohľad 1: Cloud computing – CC

Pohľad CC má rovinu infraštruktúry a štrukturálnu rovinu. Infraštruktúrna rovina predstavuje technické riešenia cloudu a štrukturálna rovina predstavuje poskytovanie cloudových služieb.

Technické riešenia sú zamerané hlavne na virtualizáciu koncových systémov (Linux, Windows) a sieťových zariadení (Cisco, Juniper, MikroTik, …).

Vývoj cloudových služieb je zameraný na bezpečnosť ako službu – SECaaS. Vývoj je v súlade s normami ISO / IEC / IEEE 42010 pre systémy a softvérové inžinierstvo v súlade s normami ISO / IEC 27 000. Cieľom riešenia je vytvoriť metodiku vývoja SECaaS a jej softvérovú podporu pre použitie v akomkoľvek implementačnom prostredí.

Viac našich výsledkov a aktuálnych aktivít je možné nájsť v samostatnom profile výskumnej skupiny „Cloud Computing and Virtualization“.

Dáta získavané zo siete sú neoddeliteľnou súčasťou riešenia kybernetickej bezpečnosti. V našej výskumnej skupine ide o riešenie otázok:

- zberu, archivácie a spracovania sieťových dát, ktoré môžu byť použité pre forenznú analýzu, aj tvorbu datasetov

- tvorby komplexných a hodnoverných datasetov, ktoré sú potrebné pre trénovanie a testovanie nových metód pre detekciu sieťových útokov a anomálií,

- efektívneho monitorovania, analýzy dát, a ich vizualizácii,

- riadenia toku dát pre rýchlejšie smerovanie v IP sieťach,

ktorých potrebnosť, a naše doterajšie výsledky, možno nájsť v samostatnom profile výskumnej skupiny „Manažment dát“.

Pohľad strojového učenia na kybernetickú bezpečnosť dopĺňa existujúce bezpečnostné mechanizmy, v ktorých signatúry určuje špecialista kybernetickej bezpečnosti na základe známych existujúcich útokov. Zameriavame sa predovšetkým na detektory strojového učenia škodlivých sieťových tokov a anomálií pre vysokorýchlostné komunikačné siete. Tieto metódy môžu odhaliť aj neznáme typy útokov a anomálií, ktoré sa môžu vyskytnúť v budúcnosti. Náš pohľad na metódy strojového učenia je uvedený v samostatnom profile „Strojové učenie – detekcia anomálií, vysvetliteľnosť“.

Implementácia metód strojového učenia sa môže vykonať pomocou softvéru a/alebo podporou hardvéru:

- Jednotka grafického spracovania (GPU)

- Programovateľné hradlové polia (FPGA)

- Masívne paralelné memristívne obvody.

Pokiaľ ide o druhý typ implementácie, programovateľný logický obvod založený na logických funkciách poskytuje programy v FPGA. V porovnaní s programami uloženými ako údaje v pamäti predstavuje tento prístup oveľa vyšší výkon. Na druhej strane je flexibilita programovania obmedzená; preto je vhodný len pre špecifické účelové aplikácie. To platí aj pre detekciu bezpečnostných rizík, kde je možné analyzovať veľký objem údajov vo vysokorýchlostnej premávke. Okrem toho je komunikácia medzi FPGA a hostiteľským počítačom prenášaná cez zbernicu Peripheral Component Interconnect (PCI) Express, teda nepredstavuje problémové miesto pre navrhované riešenie a prispôsobenie topológie logických obvodov ako úlohy učenia, sa môže uskutočniť v reálnom čase.

Pokiaľ ide o tretí typ implementácie, naše súčasné výsledky s masívne paralelnými memristívnymi obvodmi a budúci výskum sú uvedené v samostatnom profile „Implementácia strojového učenia pomocou memristívnych obvodov“.

References

[1] Systems and software engineering ISO/IEC/IEEE 42010:2011, http://www.iso-architecture.org/ieee-1471/

[2] Model Driven Architecture, omg/00-11-05, https://www.omg.org/mda/

[3] Drozdová M. a kol. Transformation in Model Driven Architecture, In: Information Systems architecture and technology, proceedings of 36th conference ISAT 2015. Part I Springer 2016 ISBN 987-3-319-28553-5, s. 193-203

Projekty

NFP313010S242, Vytvorenie zariadenia na automatický a manuálny zber informačných aktív a ich následné hodnotenie pomocou Monte Carlo metódy

Cieľ projektu Výsledky projektu Partneri projektu Riešenie 2020 – 2023

Project leader:

Unassigned project leader

1. prezentačný deň – Aplikované sieťové inžinierstvo – inž. projekt 2 – 30.3.2023

Tento štvrtok sa bude konať na Fakulte riadenia a informatiky na Katedre informačných sietí 1. prezentačný deň inžinierov v študijnom programe ASI – Aplikované sieťové inžinierstvo. Prezentačný deň je určený pre študentov 1. ročníka študijného programu ASI, kde budú prezentovať aktuálny stav riešenia v projekte 2, v ktorom riešia konkrétne témy v oblastiach, ktoré je […]

Project leader:

Unassigned project leader

Zvýšenie bezpečnosti infraštruktúry komunikačných sietí

Hlavným cieľom projektu je riešenie aspektov zvýšenia spoľahlivosti a bezpečnosti sietí s ohľadom na cloudové služby a distribúciu dát v nich, ktorý dosiahneme splnením nasledovných parciálnych cieľov. Parciálny cieľ 1: Vyriešiť problematiku riadenia IP sietí (control plane) z pohľadu zabezpečenia konektivity počas procesu konvergencie v transportných doménach v aktuálnych (prístupové a chrbticové siete ISP) a […]

Project leader:

KEGA – 026TUKE-4/2021 – Metodická a obsahová inovácia výučby vybraných predmetov z oblasti informačných a komunikačných technológií s orientáciou pre potreby praxe na báze využívania moderných videokonferenčných a kolaboračných nástrojov

Cieľom projektu je metodická a obsahová inovácia výučby IKT predmetov na troch vysokých školách, ktoré sú zamerané na oblasť počítačových sietí so špecifickým zohľadnením na integráciu moderných videokonferenčných a kolaboratívnych nástrojov. Projekt reaguje na požiadavku praxe a zamestnávateľov, aby absolventi technických vysokých škôl boli kvalitne pripravení a získali vedomosti, ktoré korelujú s priemyselnými certifikáciami v […]

Project leader:

KEGA – 051ŽU-4/2021 – Technológie privátnych cloudových prostredí vo VŠ vzdelávaní

Dá sa povedať, že aktuálne prebieha ďalší z historických zlomov, ktoré výrazne ovplyvnia oblasť používania a nasadzovania IT v privátnom a verejnom sektore, či súkromí. Tento zlom je charakteristický nárastom používania virtualizácie a jej rozšíreniami, medzi ktoré patria tzv. Cloud-y či Cloud computing (ďalej len CC). Mnohé spoločnosti tak v súčasnosti kompletne presúvajú vlastnú serverovú […]

Project leader:

Bezpečnostný audit kybernetickej bezpečnosti ŽT, a.s.

Popis projektu: Expertízny posudok. Riešené od – do: 1.5.2020 / 21.10.2020

Project leader:

prof. Ing. Tomáš Loveček, PhD.